Após várias semanas, ordens judiciais e recursos, o FBI finalmente conseguiu desbloquear o celular de um dos responsáveis pelo ataque que matou 14 pessoas em San Bernardino (Califórnia).

FBI desbloqueia iPhone de terrorista sem ajuda da Apple

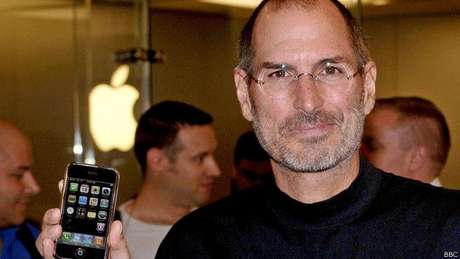

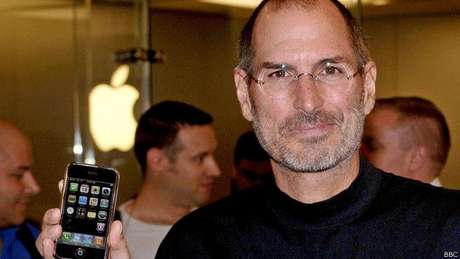

Para especialistas, é pouco realista acreditar que aparelhos seriam "impenetráveis"Foto: BBC

Como evitar que seu telefone seja vigiado?

A primeira coisa que tem que ficar clara é que não há tecnologia à prova de falhas.

"É pouco realista pensar que um aparato que guarda informação, seja um smartphone ou outro, seja impenetrável", diz Gibson.

Mas o fato de alguém ter desenvolvido uma tecnologia que aproveite uma falha "abrirá um debate nada agradável para a Apple", assegura García.

Uma das grandes vantagens que a Apple explora em termos de marketing é a segurança de privacidade em seus dispositivos.

"Se o FBI aproveitou alguma falha no hardware do dispositivo, o problema para a Apple é altamente complexo, já que obrigaria a fazer a troca de dispositivo, ou que os usuários assumam o risco", diz García.

"Se fosse uma falha lógica, identificada pela Apple, como em tantas outras ocasiões, uma nova versão do iOS resolveria o problema."

É isso que faz a Apple cada vez que detecta uma metodologia para desafiar a segurança de seu sistema operativo.

A última atualização do iOs foi lançada em 21 de março.

BBC BRASIL.com - Todos os direitos reservados. É proibido todo tipo de reprodução sem autorização escrita da BBC BRASIL.com.

BBC BRASIL.com - Todos os direitos reservados. É proibido todo tipo de reprodução sem autorização escrita da BBC BRASIL.com.

VIA:

http://noticias.terra.com.br/mundo/como-o-fbi-conseguiu-desbloquear-o-iphone-de-suspeito-de-ataque-a-revelia-da-apple,eae4931c8f6edd995ac3e2cd91c8d26cbf5281g2.html

FBI desbloqueia iPhone de terrorista sem ajuda da Apple

Ideia de software para permitir acesso à iPhone poria privacidade de usuários em risco, segundo AppleFoto: Getty Images

"Conseguimos acessar com sucesso a informação guardada no iPhone de (Syed) Farook", disse o Departamento de Justiça dos EUA. "Não precisamos mais da ajuda da Apple", diz a petição do órgão que encerra a batalha legal com a fabricante do celular.

Assim, chegou ao fim a disputa de seis semanas desde que o FBI pediu a Apple para desenvolver uma "chave mestra" ou "supersenha" para acessar a informação contida no iPhone de Farook, que matou 14 pessoas com a mulher em um tiroteio em San Bernardino.

O FBI dizia que informações no celular poderiam ajudar a elucidar o caso. Acessar a memória do telefone é mais complicado do que se possa imaginar - o desbloqueio comum apaga os dados do aparelho.

A Apple negou o pedido, argumentando que isso poria em risco a privacidade de seus usuários, já que uma chave-mestra poderia ser utilizada em qualquer dispositivo.

Mas a ação, longe de acabar com o debate, fez surgir uma série de perguntas sobre as ferramentas utilizadas e o futuro a privacidade dos dados em dispositivos móveis.

Como o FBI acessou a informação?

Até o momento, não se sabem os detalhes técnicos. E é pouco provável que se saiba oficialmente. Não há nada que obrigue o FBI a revelar o que fez.

O que se sabe é que isso foi feito por uma "terceira parte", ou seja, uma empresa externa.

Analistas dizem que é praticamente impossível que outra empresa tenha conseguido prover a chave-mestra ou supersenha para acessar o sistema de segurança iOS da Apple.

"É possível mas pouco provável que eles tenham conseguido desencriptar e encriptar (o sistema operativo)", diz à BBC Mundo David Gibson, vice-presidente de Estratégia e Desenvolvimento de Mercado da Varonis.

O mais provável, segundo o especialista, é que tenha sido um "ataque de software".

Isso seria feito por meio de uma empresa de desbloqueio de informação, o que na indústria se denomina análise forense de telefones celulares.

Não é o mesmo que um "desbloqueio" comum de um iPhone, que pode ser feito por uma empresa telefônica ou um provedor "pirata". Esse desbloqueio faz o iPhone voltar a seu estado original, apagando toda a informação existente.

Segundo Jerónimo García, diretor da consultoria de serviços informáticos Sidertia Solutions, a maneira mais lógica seria eles terem usado um "exploit" (ferramenta de software projetada para aproveitar uma falha em um sistema de informações) que explore uma vulnerabilidade no gestor de arranque do iOS, iBoot, responsável por carregar o modo de recuperação.

Assim, "seria possível controlar o mesmo e, assim, evitar a limitação da senha", assegura o diretor à BBC Mundo.

Outra possível forma de desbloquear o aparelho sem perder a informação é clonar uma "imagem" do telefone, uma cópia física do dispositivo para testar senhas sem bloquear o telefone.

"Você obtém uma imagem lógica e vai rastreando com ela."

Assim, quando o telefone se bloqueia após dez tentativas, é possível "continuar a ação com alguma das cópias da imagem".

Quem desafiou a Apple e ajudou o FBI?

O FBI não quis identificar a "terceira parte" que conseguiu acesso à informação e, segundo a assessoria de imprensa do órgão, isso não será revelado.

Mas todos os olhares estão sobre a Cellebrite, uma empresa de origem israelense com escritórios em diferentes partes do mundo, entre elas EUA, depois que o jornal israelense Yedioth Ahronoth revelou na quarta-feira passada o suposto vínculo.

A Cellebrite confirmou à BBC que trabalha com o FBI, mas não quis dar detalhes.

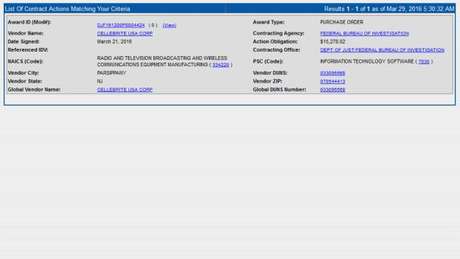

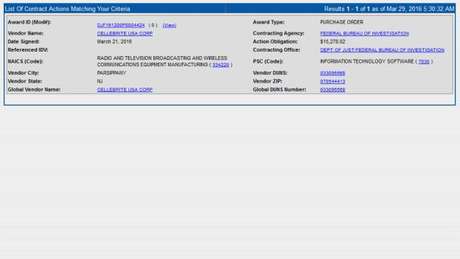

No dia 21 de março, o FBI realizou um contrato de compra com a Cellebrite por US$ 15 mil (ver foto) por um "software de informação tecnológica".

No entanto, ele teria relação com a "renovação do software UFED para sete máquinas" em Chicago.

A BBC Mundo tentou obter mais detalhes do contrato, mas até a conclusão desta reportagem o FBI não respondeu.

No mesmo 21 de março o FBI assegurou que trabalhava com uma "parte externa" que havia desenvolvido uma forma de quebrar a segurança do iPhone de San Bernardino.

Caixa de pandora?

A pergunta hoje, segundo especialistas, não é quem fez, mas se esta é ou não uma solução definitiva que solucione conflitos como o que ocorreu entre a Apple e o FBI, entre o direito à privacidade de dados e a segurança nacional.

"Hoje é a Apple, mas poderia ser qualquer outra", disse à BBC Mundo Joel Bollo, diretor executivo da companhia sueca de análise forense de dados MSAB, uma das principais competidoras de Cellebrite.

"O principal tema agora é como manter nossos telefones seguros, prevenir a vigilância massiva e ao mesmo tempo cumprir com os requerimentos necessários para manter o bem comum", explica Bollo, que se autodenomina inimigo da cibervigilância massiva.

"Temos muitos clientes. O FBI é um deles", explica seu diretor executivo ao ser consultado.

A empresa criou um sistema denominado Tecnologia de Acesso a Controle Forense (FACT, segundo a sigla em inglês) que pode ser utilizado em futuros casos como o do iPhone de San Bernardino.

O sistema se vende como uma terceira via para os casos onde, como em San Bernardino, os órgãos de inteligência e segurança nacional requerem acesso à informação sem ter que criar uma "chave mestra" que ameaça a segurança e privacidade do resto dos usuários.

O método utiliza pares distintos de senhas para encriptar e desencriptar informações. Ou seja, além de ter o dispositivo fisicamente, é preciso ter dois pares de senhas: um gerado pela agência governamental que requer a informação e outra pela empresa que faz o dispositivo.

A senha usada para cada caso específico requerido por lei pode ser configurada para um número finito (normalmente de 1 a 5) de usos, depois dos quais se torna inválida.

Além disso, só com ambos os pares de senhas é possível extrair os dados do dispositivo móvel.

Foto: FPDS

Foto: FPDS

Algum dia saberemos como o FBI obteve a informação?

A Apple anunciou que fará todo o possível para que o FBI revele com conseguiu acessar a informação.

Mas é mais provável que isso não ocorra.

"É difícil que o FBI torne público o método", explica García, já que "é muito provável que a utilizem em futuros casos".

Provavelmente, o nome da empresa que fez isso também não será revelado.

A lei americana permite que as autoridades preservem a fonte de informação e quando ela é confidencial, e também permite proteger os métodos de coleta de dados sensíveis de inteligência.

Assim, chegou ao fim a disputa de seis semanas desde que o FBI pediu a Apple para desenvolver uma "chave mestra" ou "supersenha" para acessar a informação contida no iPhone de Farook, que matou 14 pessoas com a mulher em um tiroteio em San Bernardino.

O FBI dizia que informações no celular poderiam ajudar a elucidar o caso. Acessar a memória do telefone é mais complicado do que se possa imaginar - o desbloqueio comum apaga os dados do aparelho.

A Apple negou o pedido, argumentando que isso poria em risco a privacidade de seus usuários, já que uma chave-mestra poderia ser utilizada em qualquer dispositivo.

Mas a ação, longe de acabar com o debate, fez surgir uma série de perguntas sobre as ferramentas utilizadas e o futuro a privacidade dos dados em dispositivos móveis.

Como o FBI acessou a informação?

Até o momento, não se sabem os detalhes técnicos. E é pouco provável que se saiba oficialmente. Não há nada que obrigue o FBI a revelar o que fez.

O que se sabe é que isso foi feito por uma "terceira parte", ou seja, uma empresa externa.

Analistas dizem que é praticamente impossível que outra empresa tenha conseguido prover a chave-mestra ou supersenha para acessar o sistema de segurança iOS da Apple.

"É possível mas pouco provável que eles tenham conseguido desencriptar e encriptar (o sistema operativo)", diz à BBC Mundo David Gibson, vice-presidente de Estratégia e Desenvolvimento de Mercado da Varonis.

O mais provável, segundo o especialista, é que tenha sido um "ataque de software".

Isso seria feito por meio de uma empresa de desbloqueio de informação, o que na indústria se denomina análise forense de telefones celulares.

Não é o mesmo que um "desbloqueio" comum de um iPhone, que pode ser feito por uma empresa telefônica ou um provedor "pirata". Esse desbloqueio faz o iPhone voltar a seu estado original, apagando toda a informação existente.

Segundo Jerónimo García, diretor da consultoria de serviços informáticos Sidertia Solutions, a maneira mais lógica seria eles terem usado um "exploit" (ferramenta de software projetada para aproveitar uma falha em um sistema de informações) que explore uma vulnerabilidade no gestor de arranque do iOS, iBoot, responsável por carregar o modo de recuperação.

Assim, "seria possível controlar o mesmo e, assim, evitar a limitação da senha", assegura o diretor à BBC Mundo.

Outra possível forma de desbloquear o aparelho sem perder a informação é clonar uma "imagem" do telefone, uma cópia física do dispositivo para testar senhas sem bloquear o telefone.

"Você obtém uma imagem lógica e vai rastreando com ela."

Assim, quando o telefone se bloqueia após dez tentativas, é possível "continuar a ação com alguma das cópias da imagem".

Quem desafiou a Apple e ajudou o FBI?

O FBI não quis identificar a "terceira parte" que conseguiu acesso à informação e, segundo a assessoria de imprensa do órgão, isso não será revelado.

Mas todos os olhares estão sobre a Cellebrite, uma empresa de origem israelense com escritórios em diferentes partes do mundo, entre elas EUA, depois que o jornal israelense Yedioth Ahronoth revelou na quarta-feira passada o suposto vínculo.

A Cellebrite confirmou à BBC que trabalha com o FBI, mas não quis dar detalhes.

No dia 21 de março, o FBI realizou um contrato de compra com a Cellebrite por US$ 15 mil (ver foto) por um "software de informação tecnológica".

No entanto, ele teria relação com a "renovação do software UFED para sete máquinas" em Chicago.

A BBC Mundo tentou obter mais detalhes do contrato, mas até a conclusão desta reportagem o FBI não respondeu.

No mesmo 21 de março o FBI assegurou que trabalhava com uma "parte externa" que havia desenvolvido uma forma de quebrar a segurança do iPhone de San Bernardino.

Caixa de pandora?

A pergunta hoje, segundo especialistas, não é quem fez, mas se esta é ou não uma solução definitiva que solucione conflitos como o que ocorreu entre a Apple e o FBI, entre o direito à privacidade de dados e a segurança nacional.

"Hoje é a Apple, mas poderia ser qualquer outra", disse à BBC Mundo Joel Bollo, diretor executivo da companhia sueca de análise forense de dados MSAB, uma das principais competidoras de Cellebrite.

"O principal tema agora é como manter nossos telefones seguros, prevenir a vigilância massiva e ao mesmo tempo cumprir com os requerimentos necessários para manter o bem comum", explica Bollo, que se autodenomina inimigo da cibervigilância massiva.

"Temos muitos clientes. O FBI é um deles", explica seu diretor executivo ao ser consultado.

A empresa criou um sistema denominado Tecnologia de Acesso a Controle Forense (FACT, segundo a sigla em inglês) que pode ser utilizado em futuros casos como o do iPhone de San Bernardino.

O sistema se vende como uma terceira via para os casos onde, como em San Bernardino, os órgãos de inteligência e segurança nacional requerem acesso à informação sem ter que criar uma "chave mestra" que ameaça a segurança e privacidade do resto dos usuários.

O método utiliza pares distintos de senhas para encriptar e desencriptar informações. Ou seja, além de ter o dispositivo fisicamente, é preciso ter dois pares de senhas: um gerado pela agência governamental que requer a informação e outra pela empresa que faz o dispositivo.

A senha usada para cada caso específico requerido por lei pode ser configurada para um número finito (normalmente de 1 a 5) de usos, depois dos quais se torna inválida.

Além disso, só com ambos os pares de senhas é possível extrair os dados do dispositivo móvel.

Algum dia saberemos como o FBI obteve a informação?

A Apple anunciou que fará todo o possível para que o FBI revele com conseguiu acessar a informação.

Mas é mais provável que isso não ocorra.

"É difícil que o FBI torne público o método", explica García, já que "é muito provável que a utilizem em futuros casos".

Provavelmente, o nome da empresa que fez isso também não será revelado.

A lei americana permite que as autoridades preservem a fonte de informação e quando ela é confidencial, e também permite proteger os métodos de coleta de dados sensíveis de inteligência.

Para especialistas, é pouco realista acreditar que aparelhos seriam "impenetráveis"Foto: BBC

Como evitar que seu telefone seja vigiado?

A primeira coisa que tem que ficar clara é que não há tecnologia à prova de falhas.

"É pouco realista pensar que um aparato que guarda informação, seja um smartphone ou outro, seja impenetrável", diz Gibson.

Mas o fato de alguém ter desenvolvido uma tecnologia que aproveite uma falha "abrirá um debate nada agradável para a Apple", assegura García.

Uma das grandes vantagens que a Apple explora em termos de marketing é a segurança de privacidade em seus dispositivos.

"Se o FBI aproveitou alguma falha no hardware do dispositivo, o problema para a Apple é altamente complexo, já que obrigaria a fazer a troca de dispositivo, ou que os usuários assumam o risco", diz García.

"Se fosse uma falha lógica, identificada pela Apple, como em tantas outras ocasiões, uma nova versão do iOS resolveria o problema."

É isso que faz a Apple cada vez que detecta uma metodologia para desafiar a segurança de seu sistema operativo.

A última atualização do iOs foi lançada em 21 de março.

BBC BRASIL.com - Todos os direitos reservados. É proibido todo tipo de reprodução sem autorização escrita da BBC BRASIL.com.

BBC BRASIL.com - Todos os direitos reservados. É proibido todo tipo de reprodução sem autorização escrita da BBC BRASIL.com.VIA:

http://noticias.terra.com.br/mundo/como-o-fbi-conseguiu-desbloquear-o-iphone-de-suspeito-de-ataque-a-revelia-da-apple,eae4931c8f6edd995ac3e2cd91c8d26cbf5281g2.html

0 comentários:

Postar um comentário

Faça seu comentário aqui ou deixe sua opinião.

Observação: somente um membro deste blog pode postar um comentário.