• documentos detalham Top-secret repetiu os esforços para acabar Tor

• ferramenta financiado pelos EUA invocado por dissidentes e ativistas

• segurança do núcleo de rede permanece intacta, mas NSA tem algum sucesso atacando dos usuários de computadores

Siga Glenn Greenwald Sobre Segurança E Liberdade por e-mailBETA

Ação3912

The Guardian , Sexta-feira 04 de outubro de 2013 15,50 BST

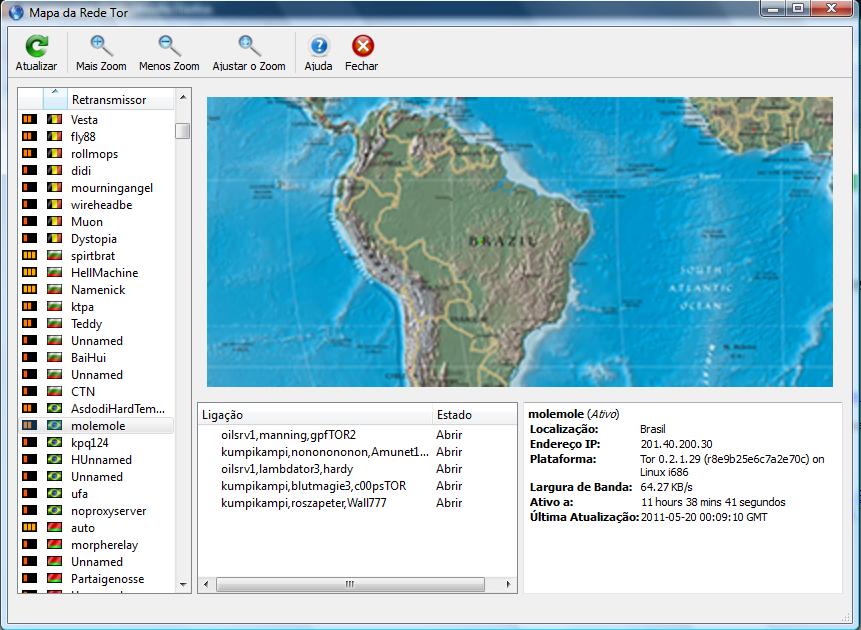

Uma técnica desenvolvida pela agência alvo navegador Firefox web usado com Tor, dando ao órgão de controle total sobre os computadores dos alvos. Fotografia: Felix Barro

A Agência de Segurança Nacional fez repetidas tentativas de desenvolver ataques contra pessoas que usam Tor, uma ferramenta popular projetado para proteger o anonimato on-line, apesar do fato de que o software é principalmente financiado e promovido pelo próprio governo dos EUA.

Ultra-secretos NSA documentos, divulgados pela denunciante Edward Snowden, revelam que os sucessos atuais da agência contra Tor confiar na identificação de usuários e, em seguida, atacar software vulnerável em seus computadores. Uma técnica desenvolvida pela agência alvo navegador Firefox usado com Tor, dando ao órgão de controle total sobre os computadores dos alvos, incluindo o acesso a arquivos, todas as teclas e toda a atividade online.

Mas os documentos sugerem que a segurança fundamental do serviço Tor permanece intacta. Uma apresentação top-secret, intitulado "Tor tresanda", afirma: "Nós nunca seremos capazes de de-anonymize todo o tempo todos os utilizadores da rede Tor". Ele continua: "Com a análise manual podemos de-anonymize uma fração muito pequena dos usuários do Tor", e diz que a agência "não tinha sucesso de-anonimato um usuário em resposta" a um pedido específico.

Outra apresentação top-secret chama Tor "o rei de alta segurança, baixa latência internet anonimato ".

Tor - o que significa The Onion Router - é um projeto público open-source que salta para o tráfego de internet de seus usuários através de vários outros computadores, o que ele chama de "relés" ou "nós", para mantê-lo anônimo e evitar ferramentas de censura online.

Ele é invocado pelos jornalistas, ativistas e militantes em os EUA e na Europa, bem como na China, Irã e Síria, para manter a privacidade de suas comunicações e evitar represálias do governo. Para este fim, ele recebe cerca de 60% do seu financiamento do governo dos EUA, principalmente o Departamento de Estado eo Departamento de Defesa - que abriga oNSA .

Apesar da importância do Tor para dissidentes e organizações de direitos humanos, no entanto, o NSA eo seu homólogo britânicoGCHQtêm dedicado esforços consideráveis para atacar o serviço, que as autoridades policiais dizem que também é usado por pessoas envolvidas com o terrorismo, o comércio de imagens de abuso infantil e drogas on-line lidar.

Privacidade e grupos de direitos humanos têm se preocupado com a segurança de Tor seguintes revelações do Guardian, New York Times e ProPublica sobre generalizadoNSA esforços para minar a privacidade e software de segurança. Um relatório pelo jornal brasileiro Globo também continha indícios de que as agências tinham capacidades contra a rede.

Embora pareça que o NSA não tem comprometido a segurança do núcleo do software Tor ou rede, a documentos detalham ataques prova-de-conceito, incluindo vários contando com os on-line de grande escalade vigilância sistemas mantidos pelo NSA eGCHQ através da internet torneiras cabo.

Uma dessas técnicas é baseada na tentativa de detectar padrões nos sinais que entram e saem da rede Tor, para tentar de-anónimos seus usuários. O esforço foi baseada numa longa discutido fraqueza teórica da rede, que, se um organismo de controlo de um grande número de "saídas" a partir da rede Tor, podiam identificar uma grande quantidade de tráfego que passa através dele.

O ataque prova-de-conceito demonstrado nos documentos que contam com a NSA da operação cabo-tapping, ea agência secreta computadores que operam, ou "nós", no sistema Tor. No entanto, uma apresentação afirmou que o sucesso desta técnica era "insignificante", porque a NSA tem "acesso a muito poucos nós" e que é "difícil de combinar de forma significativa com Sigint passiva".

Enquanto os documentos confirmar a NSA , de fato, operar e recolher o tráfego de alguns nós da rede Tor, eles contêm nenhum detalhe sobre a forma como muitos, e não há indícios de que a técnica de-anonymization proposta nunca foi implementado.

Outros esforços montados pelas agências incluem a tentativa de direcionar o tráfego para NSA servidores operados, ou atacando outro software usado por usuários TOR. Uma apresentação, intitulada "Tor: Overview of Existing Técnicas ', também refere-se a fazer esforços para" forma ", ou influência, o futuro desenvolvimento do Tor, em conjunto com GCHQ .

Outro esforço envolve medir os horários das mensagens que entram e saem da rede para tentar identificar os usuários. A terceira tentativa de degradar ou interromper o serviço Tor, forçando os usuários a abandonar a proteção anonimato.

Tais esforços para atingir ou minar Tor são susceptíveis de levantar questões legais e políticas para as agências de inteligência.

Em primeiro lugar entre essas preocupações é saber se o NSA agiu, deliberada ou inadvertidamente, contra os usuários de internet em os EUA ao atacar Tor. Uma das funções do serviço de anonimato é para esconder o país de todos os seus usuários, ou seja, qualquer ataque poderia estar batendo os membros da base de usuários do Tor EUA substancial.

Vários ataques resultará na implantação de um código malicioso no computador de usuários do Tor que visitam sites específicos. As agências dizem que estão alvejando terroristas ou criminosos organizados visitar determinados fóruns de discussão, mas esses ataques também pode atingir jornalistas, pesquisadores, ou para aqueles que acidentalmente tropeçar em cima de um site segmentado.

Os esforços também pode levantar preocupações do Departamento de Estado e outras agências do governo dos EUA que fornecem financiamento para aumentar a segurança do Tor - como parte da agenda da liberdade da Internet da administração Obama para ajudar os cidadãos de regimes repressivos - contornar as restrições online.

Material publicado on-line para um evento de discussão realizada pelo Departamento de Estado, por exemplo, descreveu a importância de ferramentas como o Tor.

"[T] ele tecnologias de internet repressão, fiscalização e controle continuam a avançar e se espalhou como as ferramentas que os governos opressores usam para restringir o acesso à Internet e ao cidadão acompanhar as atividades online crescem mais sofisticado. Tecnologias sofisticadas, seguras e escaláveis são necessários para continuar fazer avançar a liberdade na internet. "

O Conselho de Radiodifusão de Governadores, um órgão federal, cuja missão é "informar, envolver e conectar as pessoas ao redor do mundo em prol da liberdade e da democracia" por meio de redes como a Voz da América, também apoiou o desenvolvimento de Tor até outubro de 2012 para garantir que as pessoas em países como o Irã ea China poderiam acessar o conteúdo BBG. Tor continua a receber recursos federais através de Radio Free Asia, que é financiado por uma verba federal do BBG.

Os governos de ambos os países têm tentado reduzir o uso do Tor: China tentou em várias ocasiões para bloquear Tor completamente, enquanto que um dos motivos por trás dos esforços iranianos para criar uma "internet nacional" totalmente sob controle do governo era evitar a evasão desses controles .

O NSA próprios documentos é reconhecer a ampla utilização do serviço em países onde a internet é habitualmente vigiada ou censurada. Uma nota de apresentação que entre os empregos do Tor para "privacidade geral" e "não-atribuição", que podem ser usados para "evasão de nação de políticas estaduais de internet" - e é usado por "dissidentes" em "O Irã, China, etc".

Ainda GCHQ documentos mostram uma atitude depreciativa para os usuários do Tor. Uma apresentação reconhece Tor foi "criada pelo governo dos EUA" e é "agora mantida pela Electronic Frontier Foundation (EFF)," a liberdade de expressão do grupo EUA. Na realidade, o Tor é mantido por uma fundação independente, embora, no passado, recebeu financiamento do FEP.

A apresentação continua observando que "EFF vai dizer que existem muitos usos legítimos para pseudo-Tor", mas diz que "estamos interessados como pessoas más usam Tor". Outra apresentação observa: "Pessoas muito impertinente usar Tor".

A técnica desenvolvida pela NSA para atacar os usuários do Tor através de um software vulnerável em seus computadores tem o EgotisticalGiraffe codinome, como mostram os documentos. Trata-se de explorar o pacote de navegador Tor, uma coleção de programas, projetado para tornar mais fácil para as pessoas a instalar e usar o software. Entre elas está uma versão do navegador Firefox.

O truque, detalhou em uma apresentação ultra-secreto intitulado "retirar as camadas de Tor com EgotisticalGiraffe ', identificou os visitantes do site que estavam usando o software de proteção e apenas executado o ataque - que se aproveitou de vulnerabilidades em uma versão mais antiga do Firefox - contra essas pessoas. Segundo esta abordagem, oNSA não ataca o sistema Tor diretamente. Em vez disso, os alvos são identificados como utilizadores da rede Tor e, em seguida, a NSA ataca seus navegadores.

De acordo com os documentos fornecidos pela Snowden, as vulnerabilidades particulares utilizados neste tipo de ataque foram inadvertidamente fixado pela Mozilla Corporation, em Firefox 17, lançado em novembro de 2012 - a correção do NSA não tinha contornado até janeiro de 2013, quando os documentos foram escritos.

As façanhas mais velhos que, no entanto, ainda ser usado contra muitos utilizadores da rede Tor, que não mantiveram o seu software atualizado.

A façanha semelhante, mas menos complexo contra a rede Tor foirevelado por pesquisadores de segurança em julho deste ano . Detalhes da exploração, incluindo a sua finalidade e quais servidores ele passou em detalhes das vítimas, a levou à especulação de que tinha sido construído pelo FBI ou outra agência dos EUA.

Na época, o FBI se recusou a comentar sobre se ele estava por trás do ataque, mas posteriormente admitiu em uma audiência em um tribunal irlandês que tinha operado o malware para atingir uma suposta série de imagens de abuso de crianças - embora o ataque tenha também atingiu inúmeros serviços desconectadas da rede Tor.

Roger Dingledine, o presidente do projeto Tor, disse o NSA esforços 's servir como um lembrete de que o uso do Tor por si só não é suficiente para garantir o anonimato contra as agências de inteligência -, mas mostrou também foi uma grande ajuda no combate à vigilância em massa.

"A boa notícia é que eles foram para a exploração do navegador, ou seja, não há nenhuma indicação de que podem quebrar o protocolo Tor ou fazer análise de tráfego na rede Tor", disse Dingledine. "Infectar o laptop, telefone ou área de trabalho ainda é a maneira mais fácil de aprender sobre o ser humano por trás do teclado.

"Tor ainda ajuda aqui:. Você pode alvejar indivíduos com exploits de navegador, mas se você atacar demais usuários, alguém vai notar Portanto, mesmo se o NSA visa vigiar todos, em toda parte, eles têm que ser muito mais seletivos sobre quais usuários do Tor eles espionar ".

Mas ele acrescentou: "Assim usando o Tor não é suficiente para mantê-lo seguro em todos os casos exploits browser, vigilância em larga escala e de segurança do usuário em geral são todos temas desafiadores para o usuário médio de internet Estes ataques deixar claro que nós,.. a comunidade de internet mais ampla, precisa continuar trabalhando para uma melhor segurança para navegadores e outros aplicativos voltados para a Internet. "

The Guardian pediu ao NSA como ele justificou atacando um serviço financiado pelo governo dos EUA, como ele garantiu que seus ataques não interferir com a navegação segura dos usuários que cumprem a lei dos EUA, como ativistas e jornalistas, e se a agência esteve envolvido na decisão de fundo Tor ou os esforços para "moldar" o seu desenvolvimento.

A agência não abordou diretamente a essas perguntas, ao invés de fornecerem um comunicado.

Dizia: "No cumprimento da sua missão de inteligência de sinais, NSArecolhe apenas as comunicações que está autorizado por lei a recolher para a inteligência estrangeira válida e fins de contra-inteligência, independentemente dos meios técnicos usados por esses alvos ou os meios pelos quais eles podem tentar esconder suas comunicações. NSA tem capacidades técnicas incomparáveis para cumprir sua missão legal."Como tal, deve ser dificilmente surpreendente que nossas agências de inteligência buscar formas de combater a utilização de tecnologias de" metas para esconder suas comunicações. Ao longo da história, as nações têm usado vários métodos para proteger os seus segredos e, hoje, os terroristas, os criminosos, traficantes de seres humanos e outros usam a tecnologia para esconder suas atividades. Nossa comunidade de inteligência não estaria fazendo o seu trabalho, se não tentar contrariar isso. "

• Este artigo foi alterado no dia 4 de outubro, após o Conselho de Governadores Broadcasting ressaltou que seu apoio Tor terminou em outubro de 2012.

• Bruce Schneier é um membro não remunerado do conselho de administração da Fundação Electronic Frontier. Ele não esteve envolvido em qualquer discussão sobre o financiamento.

FONTE:

0 comentários:

Postar um comentário

Faça seu comentário aqui ou deixe sua opinião.

Observação: somente um membro deste blog pode postar um comentário.